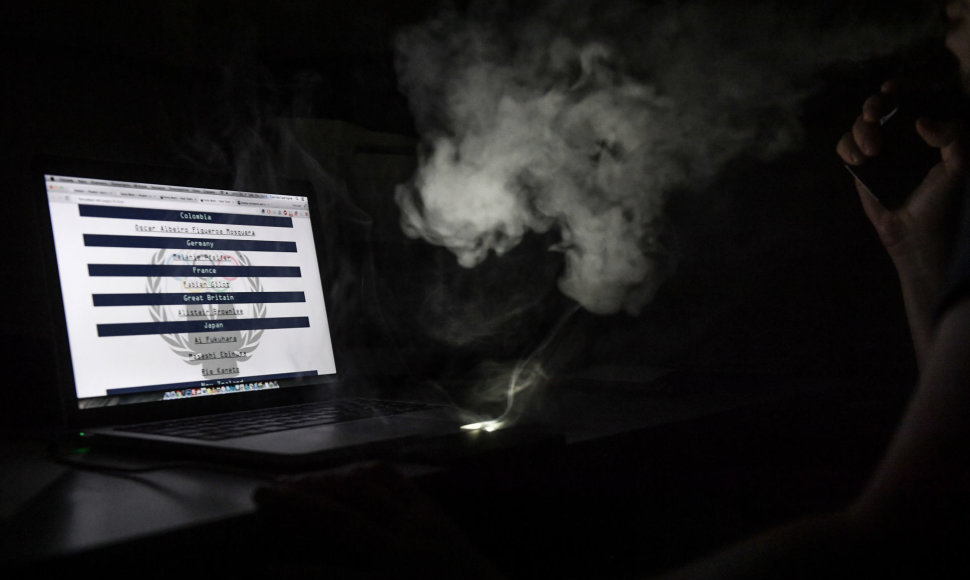

„Sednit“ šnipinėjimo grupė, dar žinoma kitais pavadinimais, kaip „APT28“, „Fancy Bear“ ir „Sofacy“, savo kenksmingą veiklą vykdė nuo 2004 m. Pagrindinis nusikaltėlių tikslas buvo vogti konfidencialius duomenis iš konkrečių aukų.

Remiantis ESET tyrėjų duomenimis, „Sednit“ sukčiavimo kampanijos atakavo daugiau, nei 1000 aukšto lygio asmenų, dalyvaujančių Rytų Europos politikoje, tarp kurių buvo Ukrainos lyderiai, NATO pareigūnai ir Rusijos politiniai disidentai.

Nusikaltėliai, kitaip nei ankstesnės šnipinėjimo grupės, naudojo savo sukurtą įsilaužimo rinkinį ir įvykdė itin daug „nulinės dienos“ (zero-day) atakų. „Sednit“ grupei priskiriamos atakos, su kuriomis susidūrė JAV Demokratinis nacionalinis komitetas, Vokietijos parlamentas ir Prancūzijos televizijos tinklas „TV5Monde“.

„Saugumo ekspertų susidomėjimas šia šnipinėjimo grupe kilo po to, kai per pastaruosius dvejus metus buvo nustatytas įspūdingas kiekis „Sednit“ grupės naudotos programinės įrangos. Šie nusikaltėliai pasižymi tuo, kad naudoja visiškai naujas programas ir technikas, be to, nuolat tobulina savo kenkėjų pirmtaką“, – teigia ESET saugumo žvalgybos komandos atstovas Alexis Dorais-Joncas.

Sukčiavimo atakos buvo vykdomos platinant kenksmingus el. laiškus, siekiant išvilioti aukų el. pašto prisijungimo duomenis. Laiškuose būdavo įterpiamos ne tik kenksmingos nuorodos, vedančios į fiktyvias svetaines, bet ir prisegami užkrėsti failai – nusikaltėliai tam tikslui išnaudojo „Microsoft Office“, „Excel“, „Word“, „Adobe Flash“ ir „Adobe Reader“ pažeidžiamumus.

Įdomu tai, kad didžioji dalis „Sednit“ atakuojamų adresų buvo asmeniniai „Gmail“ el. paštai, kuriuos naudojo įvairių šalių ambasados (Indijos, Irako, Šiaurės Korėjos ir kt.), gynybos ministerijos (Argentinos, Turkijos, Ukrainos ir kt.) ir kitų institucijų atstovai.

ESET sudaryta tyrimo apžvalga „En-Route with Sednit“ sudaryta iš trijų dalių. Pirmoje dalyje saugumo tyrėjai analizuoja, kam buvo skirtos sukčiavimo kampanijos, atakų metodai ir pirmo lygio kenksmingos programos, kurių tikslas buvo atsiųsti kitus kenkėjus. Antroje dalyje apžvelgiama „Sednit“ veikla per pastaruosius dvejus metus, analizuojami šnipinėjimo įrankiai, kurių pagalba nusikaltėliai stebėjo užkrėstus kompiuterius. Paskutinėje apžvalgos dalyje tyrėjai pateikė išsamią informaciją apie kenksmingą programinę įrangą „Downdelph“, su kuria buvo vykdomos „Windows“ „bootkit“ ir „rootkit“ atakos.

Visa tyrimo apžvalga „En-Route with Sednit“ patalpinta ESET „GitHub“ paskyroje.