Jų pateikta techninė informacija nurodo įrankius ir infrastruktūrą, panaudotą Rusijos civilinės bei karinės žvalgybos tarnybų. Šiais įrankiais buvo įsilaužta į galinių vartotojų, susijusių su JAV rinkimais, įvairiomis JAV vyriausybinėmis, politinėmis ir privataus sektoriaus organizacijomis. Visą šią veiklą JAV tarnybos pavadino „Meškų stepe“.

Tai yra pirma bendra JAV tarnybų ataskaita, aiškiai susiejanti piktybinį kibernetinį aktyvumą su konkrečia šalimi – išvadas padėjo padaryti techniniai indikatoriai, surinkti iš JAV žvalgybos tarnybų, DHS, FTB, privatus sektoriaus ir kitų institucijų.

Kai tik APT28 ir APT29 įgydavo prieigos prie savo aukų sistemų, būdavo atsisiunčiama ir analizuojama bet kokia informacija, galinti turėti žvalgybinės vertės.

Anot ataskaitos, ši Rusijos žvalgybos tarnybų veikla yra ilgalaikės kibernetinės kampanijos, nukreiptos prieš JAV valdžią ir visuomenę, dalis. Kampanijos metu informacijos grobimo tikslais buvo imtasi tikslinių atakų prieš vyriausybines organizacijas, kritinės infrastruktūros mazgus, idėjų kalves, universitetus, politines organizacijas ir korporacijas

Anot ataskaitos, tam tikrais atvejais Rusijos žvalgybos tarnybų atstovai apsimesdavo trečiųjų šalių veikėjais, prisidengdavo netikrais tik internete egzistuojančiais personažais, tokiu būdu klaidindami savo išpuolio auką ir apsunkindami išpuolio vykdytojo identifikavimą.

Ataskaitoje išvardinti techniniai indikatoriai, siejami su didele dalimi šios kibernetinės veiklos, pateiktos rekomendacijos, kaip apsisaugoti nuo vienokio ar kitokio pobūdžio kibernetinių priemonių, o taip pat išaiškinama, kaip apie tokius incidentus pranešti reikiamoms JAV institucijoms.

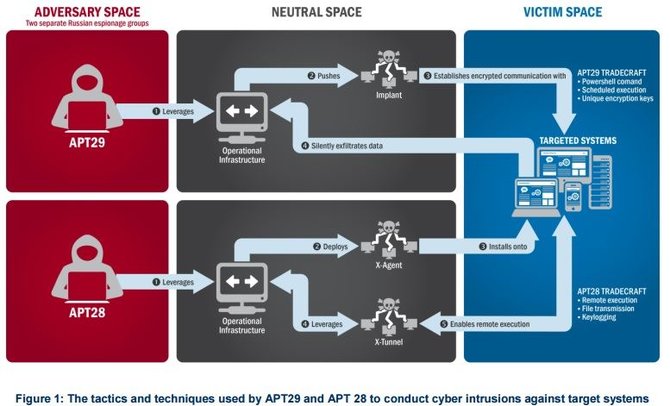

Ataskaitoje daroma išvada, kad išpuoliuose prieš JAV Demokratų nacionalinį komitetą dalyvavo dvi Rusijos žvalgybos organizacijų grupuotės, kurios ataskaitoje įvardintos kaip APT29 (APT - Advanced Persistent Threat, arba pažangi nuolatinė grėsmė) ir APT28. APT29 į JAV kompiuterius pirmąkart įsilaužė ne vėliau nei 2015 metų vasarą, o APT28 veiklos pėdsakų JAV kompiuteriuose aptinkama nuo 2016 metų pavasario.

Abi grupės labiausiai domėjosi vyriausybinėmis organizacijomis, idėjų kalvėmis, universitetais ir korporacijomis visame pasaulyje. Yra pastebėta, kad APT29 vykdė sudėtingas tikslinių kibernetinių atakų operacijas, modifikuojant interneto nuorodas taip, kad vartotojas būtų nukreiptas į piktybinio kodo įdiegimą vykdančius išteklius. Šis piktybinis kodas, suteikiantis nuotolinę prieigą (Remote Access Tool, RAT), dar pasižymi ir gebėjimu išvengti aptikimo tipiniais kompiuterių antivirusinio tikrinimo įrankiais.

Yra žinoma, kad APT28 kuria piktybines svetaines, labai panašias į atakuojamų organizacijų, tokiu būdu suklaidindami savo aukas, kurios apsimestinėse svetainėse surašo savo prisijungimo duomenis. Dažniausiai aukų klaidinimui APT28 naudojo sutrumpintas interneto nuorodas, platinamas elektroniniais laiškais.

Kai tik APT28 ir APT29 įgydavo prieigos prie savo aukų sistemų, būdavo atsisiunčiama ir analizuojama bet kokia informacija, galinti turėti žvalgybinės vertės. Pasinaudojant šia gauta informacija buvo atliekamos papildomos, labai konkrečiai nutaikytos tikslinio įsilaužimo operacijos.

Visa piktybinė kibernetinė veikla buvo atliekama siekiant kuo labiau nuslėpti išpuolių šaltinių infrastruktūrą, įgyti galutinių įrenginių valdymo galimybes bei rinkti prisijungimo duomenis ir kitą vertingą informaciją.

2015 metų vasarą APT29 vykdė tikslinio įsilaužimo kampaniją, kurios metu elektroninius laiškus su nuorodomis, nukreipiančiomis į apgaulingas svetaines, išsiuntinėjo daugiau nei tūkstančiui gavėjų įvairiose JAV vyriausybinėse organizacijose ir šios kampanijos metu sėkmingai įsilaužė į Demokratų partijos narių kompiuterius. Mažų mažiausiai vienas iš laiškus gavusių naudotojų aktyvavo nuorodą į apgaulingą interneto svetainę, kurioje buvo piktybinė, kompiuterio kontrolę perimanti programinė įranga.

APT29 paskleidė savo programinę įrangą po šios partijos kompiuterių sistemas, išplėtė nuotoliniu būdu leidžiamų veiksmų sąrašą ir išgavo elektroninius laiškus iš kelių paskyrų.

2016 metų pavasarį APT28 įsilaužė į tos pačios politinės partijos sistemas – tam vėl buvo panaudotos tikslinės kampanijos, vykdomos el. paštu.

Šį kartą el. laiškų gavėjai buvo raginami pasikeisti savo slaptažodžius jungiantis prie apgaulingos svetainės, veikusios APT28 infrastruktūroje. Naudodami gautus prisijungimo duomenis APT28 gavo prieigą prie partijos narių kompiuterių ir įgijo galimybę vogti jų kompiuteriuose esantį turinį – tikėtina, kad taip gauta daug informacijos apie daug aukščiausio lygio Demokratų partijos narių. Vėliau ši informacija buvo išplatinta žiniasklaidai.

Ir, anot ataskaitos, tai – dar ne pabaiga: programišių grupuotės, siejamos su Rusijos žvalgyba, tikslines atakas vykdė ir 2016 metų lapkritį, iškart po JAV prezidento rinkimų, bei kitais, kol kas neatskleidžiamais atvejais.

Ataskaitoje taip pat pateikiami pavyzdžiai kodo, kurio atradimas kompiuteryje yra ženklas, kad prieigą prie jo turi Rusijos žvalgyba – vyriausybinių sistemų administratoriai raginami patikrinti prižiūrimus kompiuterius ir imtis veiksmų, kurių sąrašas taip pat pateikiamas ataskaitoje.

Prezidento Baracko Obamos nurodymu, per tris artimiausias savaites bus publikuota ir platesnė ataskaita apie Rusijos žvalgybos tarnybų veiklą JAV vyriausybinėse kompiuterių sistemose, tačiau nesitikima, kad joje bus atskleista informacija, gauta atlikus kontrišpuolius prieš įsilaužėlius ar slapti pokalbių įrašai.

Visą ataskaitą galima peržiūrėti čia.