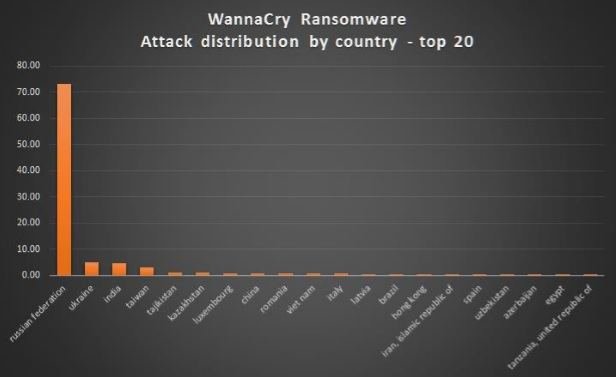

„WannaCry“ virusas pusėje pasaulio išplito per kelias valandas. Šifruojančios programos epidemija prasidėjo nuo Ispanijos ir Anglijos, dabar ji apima 150 šalių. Iš viso specialistai užfiksavo daugiau nei 200 tūkstančių užkrėtimo atvejų. Anglijoje ataka paveikė 16 ligoninių, Prancūzijoje sustojo „Renault“ gamyklos, Rusijoje penktadienį nuo viruso nukentėjo Vidaus reikalų ministerijos kompiuteriai, telekomunikacijų bendrovė „Megafon“, Rusijos geležinkeliai.

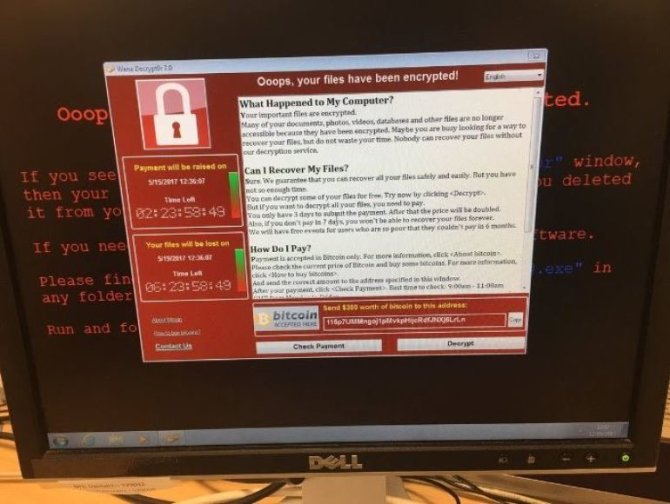

„WannaCry“ šifruoja kompiuterio duomenis ir reikalauja 300 JAV dolerių išpirkos – šią sumą reikia konvertuoti į bitkoinus ir pervesti hakeriams. Kibernetinių užpuolikų sąskaitas stebintys specialistai tvirtina, kad jose dabar apie 53 tūkstančiai dolerių. Tačiau gali būti, kad uždarbis nėra pagrindinis hakerių tikslas. Jei kibernetinių tyrėjų spėjimai dėl „WannaCry“ autorystės teisingi, tai šie hakeriai uždirba visai kitaip.

Vienodos eilutės

Pirmadienį vakare „Google“ tyrėjas, kibernetinio saugumo specialistas Neelas Mehta savo „Twitter“ paskyroje publikavo paslaptingą pranešimą – nesuprantamą raidžių ir skaičių kratinį, pažymėtą grotažyme #WannaCryptAttribution (viruso „WannaCrypt“ priskyrimas). Kaip savo ataskaitoje aiškina „Kaspersky Labs“ specialistai, taip Mehta nurodė vienodus „WannaCry“ viruso ir grupės „Lazarus“ naudotų programų kodo fragmentus. Vėliau apie galimą „WannaCry“ autorių ir „Lazarus“ ryšį pranešė antivirusinės kompanijos „Symantec“ ekspertai.

Kaip rašo „Kaspersky Labs“ specialistai, N.Mehta palygino vienos iš pirmųjų „WannaCry“ versijos, datuojamos 2017 metų vasario mėnesiu, ir „Lazarus“ 2015 metais naudoto programino kodo pavyzdžius. Ir juose aptiko bendrus fragmetnus. Žinoma, „Lazarus“ programų kodas galėjo būti tiesiog nukopijuotas į „WannaCry“. „Kaspersky Labs“ atstovai sako, kad tai įmanoma, tačiau menkai tikėtina. Jų nuomone, „WannaCry“ virusą dar reikia geriau ištirti, bet vieną dalyką galima pasakyti užtikrintai: Neelo Mehtos atradimas – kol kas pati svarbiausia informacija apie „WannaCry“ kilmę.

Esame tvirtai įsitikinę, kad vasario versiją ir 2017 metų kovo mėnesį išleistą šifruotojo „WannaCry“ versiją sukūrė tie patys žmonės, arba žmonės, galintys naudoti tą patį pradinį kodą

„WannaCry“ virusas pirmą kartą aptiktas 2017 metų vasario mėnesį. Jis išnaudoja jau žinomą „Windows OS“ pažeidžiamumą, kuriam pataisymas buvo išleistas kovą. Informacija apie šį pažeidžiamumą buvo JAV Nacionalinės saugumo agentūros archyve. Prieš keletą mėnesių hakerių grupė „Shadow Brokers“ paviešino dokumentus, kuriuose aprašomi įvairūs NSA ir susijusių struktūrų naudojami šnipinėjimo instrumentai. Tačiau tikrą košę užvirė ne vasarį aptikta, o antroji viruso versija – „WanaCrypt0r 2.0“. Hakeriai patobulino programą, pridėjo daugiau failų tipų, kuriuos virusas šifruoja, ir padidino kalbų, kuriomis aukai rodomas pranešimas, skaičių.

„Esame tvirtai įsitikinę, kad vasario versiją ir 2017 metų kovo mėnesį išleistą šifruotojo „WannaCry“ versiją sukūrė tie patys žmonės, arba žmonės, galintys naudoti tą patį pradinį kodą“, – sakoma ataskaitoje. Beje, antrojoje „WannaCry“ versijoje kodo fragmento, analogiško „Lazarus“ programoms, jau nebuvo.

Kopijuotojai įkliuvo

Hakerių grupė „Lazarus“ keletą metų egzistavo praktiškai inkognito režimu. Tiksliau, tyrėjai nežinojo, kad visiškai skirtingų kibernetinių atakų vykdytojas yra tas pats. Tai paaiškėjo po didelio tyrimo, kurio rezultatai paskelbti 2016 metų vasarį. Tyrimą vykdė iš karto kelios kompanijos ir kibernetinio saugumo srities ekspertai. Įdomu, kad tada susieti skirtingas atakas specialistams irgi padėjo kodo analizė. Tyrimas pavadintas operacija „Blockbuster“. Tikėtina, tai susiję su tuo, kad ekspertų dėmesio centre buvo prieš „Sony Pictures Entertainment“ kompaniją nukreipta ataka.

2014 metų lapkritį prieš „Sony Pictures Entertainment“ kompanijos serverius buvo įvykdyta stambi ataka, per kurią hakeriai pagrobė apie 11 TB duomenų – asmeninius kompanijos darbuotojų ir jų šeimų duomenis, dar neišleistus filmus, finansinius dokumentus. Atsakomybę prisiėmė hakerių grupė „Guardians of Peace“, tačiau JAV specialiosios tarnybos buvo įsitikinusios, kad už atakos stovi Šiaurės Korėja. „Sony Pictures Entertainment“ kaip tik rengėsi išleisti komedinį kovinį filmą „Interviu“, kur aprašomas pasikėsinimas į Šiaurės Korėjos lyderį Kim Jong Uną. Iš pradžių kompanija filmo pasirodymą netgi atšaukė, tačiau paskui persigalvojo.

Operacijos „Blockbuster“ metu tyrėjai išsiaiškino, kad programos, panaudotos „Sony Pictures Entertainment“ atakai, kodas panašus į kodą virusų, naudotų daugelyje kitų atakų. Pavyzdžiui, kampanijoje „DarkSeoul“, nukreiptoje prieš Seulo bankus, radiją ir televiziją, ir operacijoje „Operation Troy“, nukreiptoje prieš Pietų Korėjos ginkluotąsias pajėgas. „Lazarus“ naudoja vieną ir tą patį kenksmingą kodą kelis kartus, jau panaudotus fragmentus įtraukdami į naujus kūrinius“, – tvirtino tyrėjai. Pats anksčiausias pavyzdys – dar 2009 metų, o 2010-aisiais pavyzdžių ėmė sparčiai daugėti. Buvo dar keli momentai, padėję skirtingas atakas priskirti vienai grupei. Tarkime, hakeriai failų archyvavimui naudojo vienus ir tuos pačius slaptažodžius. Vienodi buvo ir užkrėstose kompiuterių sistemose likusių pėdsakų trynimo metodai.

Išanalizavę daugumos virusų sukūrimo laiką, tyrėjai išsiaiškino ir tai, kad grupė „Lazarus“ dirba GMT+8 ir GMT+9 laiko juostose. „Užpuolikai turi reikiamus įgūdžius ir pasirengę panaudoti kibernetinio šnipinėjimo operacijas ne tik pinigų grobimui, bet ir fizinės žalos sukėlimui. Pasitelkdami ir aukos dezinformavimo taktiką, per pastaruosius metus jie sugebėjo sėkmingai įvykdyti kelias tokias operacijas“, – sakė Jamie Blasco, „AlienVault“ vyr. tyrėjas.

Turtingi hakeriai skurdžioje šalyje

Jei valstybė apiplėšinėja bankus, tai labai rimta

Norint sukurti tokioms atakoms naudojamus virusus, reikia aukšto lygio hakerių, o taip pat nemenkų finansinių išteklių. Iš kur pinigai hakerių išlaikymui vienoje iš skurdžiausių pasaulio šalių? Gali būti, lėšų trūkumas paaiškina aplinkybę, kodėl „Lazarus“ aukomis dažnai tampa įvairių šalių finansinės organizacijos. Pavyzdžiui, 2016 metų pradžioje ši grupė atakavo Bangladešo Centrinį banką. Tada hakeriai per tarptautinių tarpbankinių pavedimų sistemą SWIFT bandė pervesti 951 mln. JAV dolerių. Tačiau dėl klaidos mokėjimo dokumente jiems pavyko pavogti tik 81 mln. dolerių. „Jei valstybė apiplėšinėja bankus, tai labai rimta“, – tada pareiškė NSA direktoriaus pavaduotojas Richardas Ledgettas.

2016 metų gegužę paaiškėjo, kad piktavaliai dar 2015 metų sausį iš Ekvadoro banko „Banco del Austro“ pavogė 9 mln. dolerių. Tada ekspertai šią ataką priskyrė grupuotei „Lazarus“. Maždaug tuo pat metu buvo bandoma pagrobti pinigus iš bankų Filipinuose ir Vietname. 2017 metų vasarį buvo atakuota Lenkijos finansų sistema. Antivirusinės kompanijos „Symantec“ atstovai tada tvirtino, kad tai irgi „Lazarus“ rankų darbas, nors Šiaurės Korėjos hakeriai bandė suklaidinti tyrimą – į kodą jie pradėjo dėti rusiškas frazes. Tačiau, kaip tvirtino ekspertai, žodžiai, tikėtina, buvo išversti internetiniu vertėju – daugelis buvo parašyti neteisingai.

Praėjusios savaitės gale prasidėjusi pasaulinė ataka tebesitęsia. „Kaspersky Labs“ duomenimis, pirmadienį viruso šantažuotojo „WannaCry“ aktyvumas sumažėjo šešis kartus, tačiau aktyviai randasi jo klonai, tad vis dar gali prasidėti nauja atakų banga.

Hakerių grupės dažniausiai turi siaurą specializaciją – pavyzdžiui, atakuoja bankus. Tokių operacijų parengimui reikia pinigų ir daug darbo. Kuo daugiau ataka turi krypčių, tuo daugiau reikia išteklių. Tačiau „Lazarus“ grupės hakeriai atrodo universalūs. „Manome, kad „Lazarus“ – ne tiesiog „dar viena hakerių grupė“. „Lazarus“ operacijų mastas šokiruoja“, – rašo „Kaspersky Labs“ specialistai.