ESET specialistai nustatė, kad šįkart nusikaltėliai pasitelkė ne ankstesnį trojaną „BlackEnergy“, kurio atvejai žiniasklaidoje netrukus buvo priskirti taip vadinamai „Sandworm“ grupei, tariamai finansuojamai Rusijos, bet nemokamai prieinamą, atviro kodo užpakalinių durų (angl. backdoor) kenkėją – kas būtų gana netikėta finansinę paramą gaunančių nusikaltėlių atžvilgiu.

ESET vyriausiasis kenkėjiškų programų tyrėjas Robert Lipovsky tvirtina, kad pagrindinis kenkėjiškų užpakalinių durų kenkėjų tikslas yra suteikti nusikaltėliams nuotolinę prieigą prie užkrėstų industrinių sistemų. „Šiuo metu neturime jokių įrodymų, leidžiančių įvardinti, kas stovi už šių kibernetinių atakų Ukrainoje. Bandymai susieti atakas su esama politine situacija gali būti klaidingi, arba ne. Bet kuriuo atveju, tai tik spėlionės, negalime daryti skubotų išvadų“, – sako R. Lipovsky.

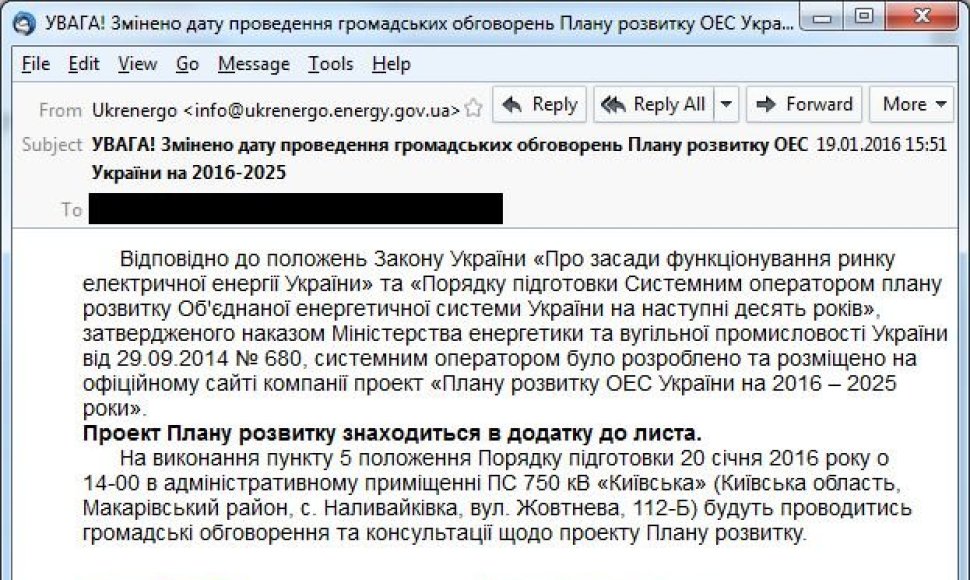

Kaip pastebi ESET specialistai, sausio 19 d. atakų scenarijus mažai kuo skiriasi nuo 2015 m. gruodžio mėnesį vykdytų kibernetinių atakų Ukrainoje. Užpuolikai potencialioms aukoms siuntė kenkėjiškus elektroninius laiškus su prisegtu kenkėjišku .xls failu. Patys el. laiškai turi HTML turinį su nuoroda į .png failą, kuris patalpintas nuotoliniame serveryje, kad nusikaltėliai gautų pranešimą, jog jų el. laiškas pasiekė tikslą ir buvo atidarytas.

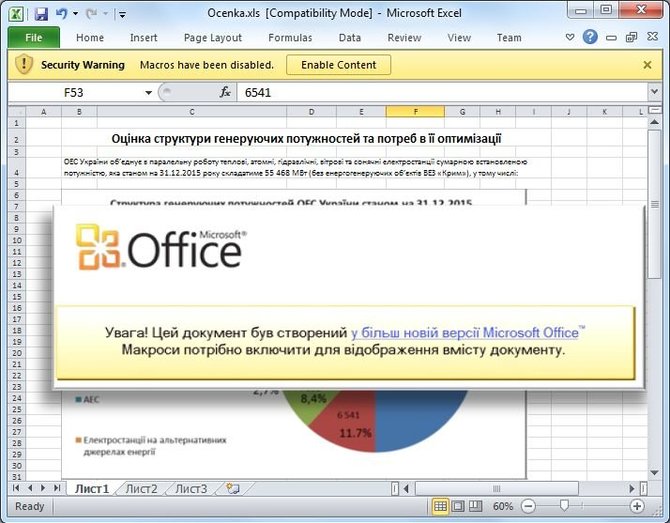

Pabandžius atidaryti nusikaltėlių atsiųstą .xls failą, pasirodo užrašas ukrainiečių kalba, kad dokumentas buvo sukurtas su naujesne „Microsoft Office“ versija, todėl norint pamatyti failo turinį būtina įgalinti makrokomandas. Įgalinus makrokomandą pasileidžia kenkėjiško trojano atsisiuntimas ir diegimas iš nuotolinio serverio, kuris, kaip identifikuojama, yra Ukrainoje. Po CERT-UA ir CyS-CERT pranešimų serveris buvo išjungtas.

Atakoje naudojamas užpakalinių durų kenkėjas „GCat“ gali atsisiųsti vykdomuosius failus ir vykdyti komandas. Kitos kenkėjo funkcijos, kaip momentinių ekrano nuotraukų darymas, klaviatūros paspaudimų stebėjimas ar failų įkėlimas, buvo pašalintos iš pirminio kodo. Nusikaltėliai „GCat“ kontroliuoja naudodami „Gmail“ paskyrą, todėl sudėtinga nustatyti tokių pranešimų srautą tinkle. ESET antivirusiniai sprendimai šį kenkėją nustato kaip „VBA/TrojanDropper.Agent.EY“, „Win32/TrojanDownloader.Agent.CBC“ ir „Python/Agent.N“.

Ankstesniame interviu ESET specialistas R. Lipovsky minėjo, kad norint apsaugoti svarbias industrines sistemas nuo kibernetinių atakų būtina jas atskirti nuo IT sistemų. „Bet kuriam kompiuteriui, naudojamam industriniams įrenginiams, turi būti taikomos tos pačios įprastos saugumo taisyklės: nuolatinis operacinės sistemos ir programų atnaujinimas, vartotojų apmokymas, atsarginių kopijų kūrimas ir kitos apsaugos priemonės“, – tvirtino ekspertas.

Šiuo metu ESET saugumo specialistai stebi esamą situaciją tolimesniam tyrimui.