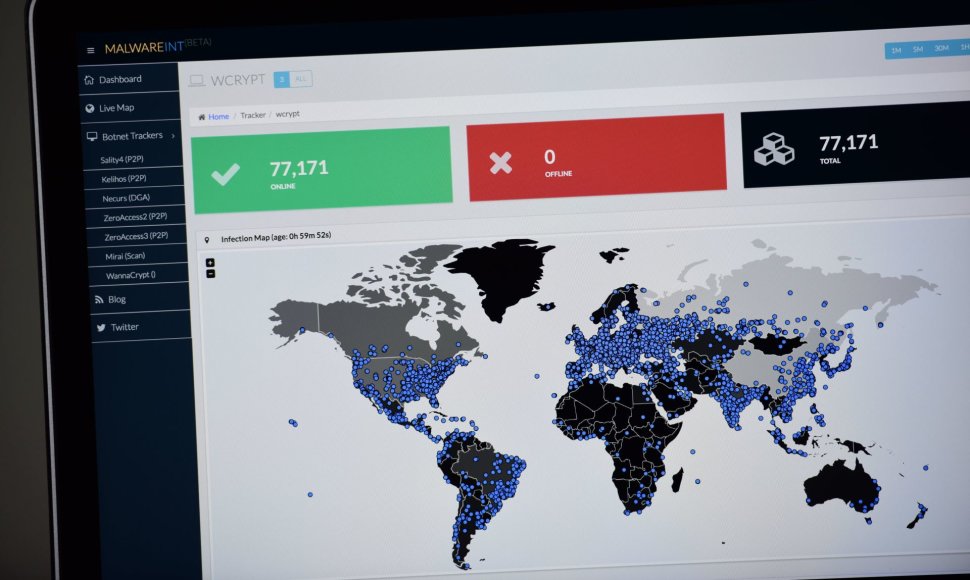

2017 metų gegužės 12 dieną pasaulyje pirmą kartą išplito liūdnai pagarsėjęs „WannaCryptor“ kompiuterinis virusas (dar žinomas „WannaCry“ arba „WCrypt“ vardu), kuris šiandien išlieka vienu iš dažniausiai aptinkamų kenkėjiškų programų tipų. „WannaCry“ ataka prieš trejus metus sustabdė kompiuterinių sistemų darbą, po atakos buvo ilgam paralyžiuota oro uostų, bankų, sveikatos ir kitų kritinių sistemų veikla. Failų sistemas šifruojantis ir išpirkos bitkoinais reikalaujantis „WannaCry“ pakeitė daugelio supratimą apie kibernetinio saugumo grėsmes.

Pasak kibernetinio saugumo bendrovės ESET ekspertų, problema išlieka aktuali, nes įmonių tinkluose failų ir spausdintuvų dalijimuisi vis dar tebėra naudojamasi pasenusia „Microsoft“ programine įranga. „WannaCry“ remiasi vadinamuoju „EternalBlue“ pažeidžiamumu, kuomet pasinaudojus „Server Message Block“ (SMB) protokolo kritine saugumo spraga kenksmingas kodas yra siunčiamas per 445 prievadą. „WannaCry“ kibernetinės atakos metu nusikaltėliai internete ieškojo atvirų SMB prievadų ir tokiu būdu platino išpirkos reikalaujantį kenkėją „WannaCryptor.D“.

„WannaCry“ virusas aktualumo nepraranda ir 2020 metais

Pagal „ESET Threat Report“ duomenis, šių metų pirmo ketvirčio metu, „WannaCry“ kenkėjiškos programos šeimai priklausantys virusai yra tarp dažniausiai aptinkamų kenkėjų. Pagal atliktą tyrimą daugiau nei 40,5 proc. aptiktų išpirkos reikalaujančių kompiuterinių virusų priklauso būtent šiai viruso grupei.

Remiantis „Shodan“ prie interneto prijungtų įrenginių paieškos sistema, pasaulyje aptinkama apie vieną milijoną su „Windows“ operacine sistema veikiančių įrenginių, o Lietuvoje – 960 tokių įrenginių, kuriuose dar ir šiandien aptinkama pažeidžiamų atvirų „SMBv1“ prievadų. Pagal šiuos duomenis, pasaulyje yra milijonas nesaugių įrenginių, kuriuos gali paveikti „EternalBlue“ pažeidžiamumas.

Lyginant šiuos metus su praėjusiais, dauguma potencialiai pažeidžiamų įrenginių yra aptinkami Jungtinėse Amerikos Valstijose – amerikiečių „lyderystė“ per dvejus metus nepasikeitė. Tačiau šiemet nauja yra tai, kad Rusija užėmė antrąją vietą, aplenkdama pernykščius „vicečempionus“ – Japonijos rinką. „EternalBlue“ pažeidžiamumas lėmė ir kitų atakų plitimą. Tiek „Diskcoder.C“ (dar žinomos kaip „Petya“, „NotPetya“ ir „ExPetya“), tiek „BadRabbit“ išpirkos reikalaujančios programos yra priskiriamos kenkėjiškoms atakoms, kurias internete paskleidė nusikalstama organizuota grupė „Shadow Brokers“.

Spragas atveria ir karantininės darbo sąlygos

Karantino metu masiškai dirbant nuotoliniu būdu, dažna įmonė prisijungimui prie įmonės vietinio tinklo aktyvuoja nuotolinio darbalaukio paslaugą. Nuotolinio darbalaukio paslaugų (angl. Remote Desktop Services) RCE saugumo spraga „BlueKeep“ gali būti išnaudota prieigai prie atakuojamo kompiuterio per galines duris, neprašant jokių prisijungimo duomenų ar vartotojo veiksmų. Blogiausia tai, kad pažeidžiamumas gali tapti virusų pernešėju, leidžiančiu platinti kenksmingas programas tinklo viduje ir už jo ribų – būtent toks scenarijus įvyko su „WannaCryptor“ ataka.

ESET Lietuva IT inžinierius Ramūnas Liubertas įmonėms, naudojančioms nuotolinio darbalaukio paslaugą pataria tinkamai sukonfigūruoti RDP protokolą. „visų pirma, jis neturi būti prieinamas viešai internete, nuotolinę prieigą leisti tik įrenginiams vidiniame tinkle ar naudojant VPN. Taip pat galima filtruoti RDP prieigą su ugniasiene, specifinius IP adresus priskiriant patikimam sąrašui. Saugesnei prieigai rekomenduojama naudoti dviejų veiksnių autentifikacijos priemones“, – aiškina saugumo ekspertas.

„WannaCry“ kompiuterinio viruso protrūkio buvo galima išvengti, jei vartotojai visame pasaulyje būtų atlikę reikiamus veiksmus. „Microsoft“ atskleistas pažeidžiamumas ir jam skirtas kritinis saugos naujinimas buvo išleistas likus 59 dienoms iki pasaulinio „WannaCry“ protrūkio pradžios. „EternalBlue“ pažeidžiamumas yra aktualus ir šiandien, o „WannaCry" virusas išlieka globalia grėsme.

Pasak ESET kibernetinio saugumo ekspertų, jei pasikartos „WannaCryptor“ scenarijus, pasimatys, kaip organizacijos išmoko saugumo pamokas po 2017 m. masinės kibernetinės atakos. Organizacijoms ir namų vartotojams ESET kibernetinio saugumo specialistai pataria atsinaujinti naudojamas operacines sistemas bei programinę įrangą. „Windows“ vartotojams rekomenduojama įgalinti automatinius atnaujinimus. Pati „Microsoft“ pataria išjungti nuotolinio darbalaukio protokolą (RDP), jei jis nėra naudojamas ar itin reikalingas.