„Tsar Team“, „Fancy Bear“, „Pawn storm“, APT28 – tai tik keli pavadinimai, kuriais įvardijama pasaulyje siautėjanti kibernetinių šnipų bendruomenė.

Sąsaja su Rusija

IT saugumo srityje veikiančios bendrovės, tokios kaip „SecureWorks“, „ThreatConnect“ ir kitos, įvardijo, kad minimi programišiai yra finansuojami Rusijos vyriausybės.

Pernai gruodžio 29 d. JAV Federalinis tyrimų biuras (FTB) ir šalies Vidaus saugumo departamentas įvardijo 48 Rusijos civilines ir kariuomenės struktūras, renkančias informaciją ir galėjusias turėti poveikį JAV rinkimams, rašo „Wired“.

Keliais pavadinimais veikianti APT28, kuri yra akronimas „Pažangi nuolatinė grėsmė 28“ (angl. Advanced Persistent Threat 28), yra viena iš labiausiai pagarsėjusių į sąrašą įtrauktų grupuočių.

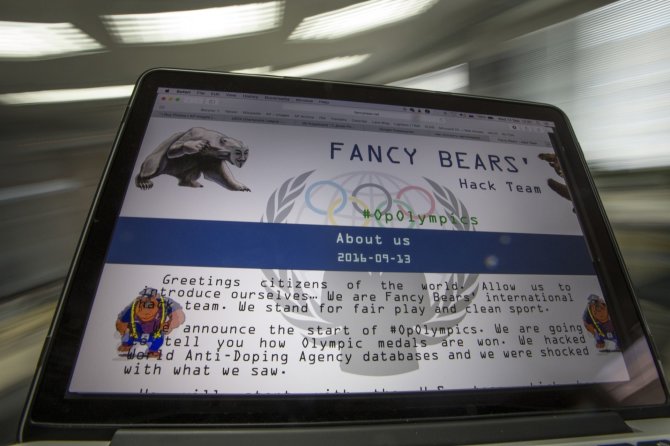

APT28 priskiriami įsilaužimai į vyriausybių, kariuomenių, žiniasklaidos ir kitų organizacijų sistemas. Ši grupuotė kaltinama įsilaužimais į Prancūzijos televiziją „TV5 Monde“, Pasaulinę antidopingo agentūrą, NATO struktūras, Ukrainos kariuomenę, grupuotė kaltinama ir poveikiu Vokietijos, Prancūzijos rinkimams, įsilaužimu į Nyderlandų ministerijas. Pasaulyje taip pat nuskambėjo teiginiai, kad Rusija apie JAV prezidentą Donaldą Trumpą gali būti surinkusi kompromituojančios informacijos.

Tiesa, ketvirtadienį Prancūzijos Kibernetinio saugumo agentūra pranešė neradusi įrodymų, kad prie prezidento Emmanuelio Macrono rinkimų kampanijos duomenų nutekinimo prisidėjo būtent APT28.

Stulbinamos techninės galimybės

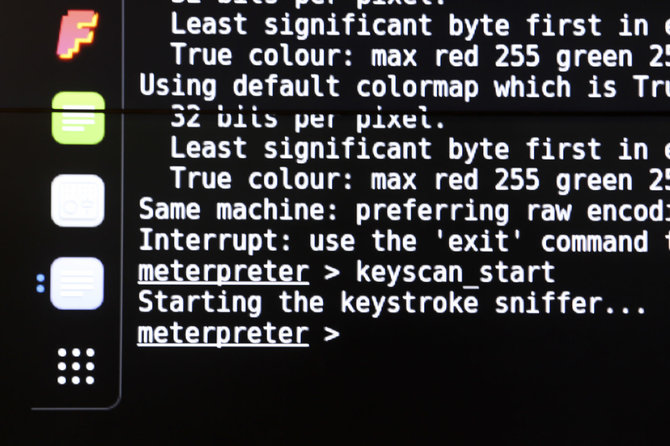

„Fancy Bear“, arba APT28, veiklos metodai apima tiek kenkėjišką programinę įrangą, tiek saugumo spragų išnaudojimą, tiek ir paprasčiausius apgaulės būdus, kuriais bandoma iš vartotojų išvilioti vertingus duomenis.

„Jie sugeba atlikti labiausiai technologiškai pažengusias kompiuterių tinklų operacijas, kokias tik „FireEye“ yra mačiusi visame pasaulyje“, – „Wired“ teigia programišių grupuotę sekančios saugumo bendrovės „FireEye“ atstovas Chrisas Porteris.

Bendrovė išleido pranešimą apie tai, kaip veikia minėta grupuotė, ir kokius techninius sprendimus renkasi informacijai rinkti.

Programišiai pirmiausia naudoja apgaulės būdus – į siunčiamus elektroninius laiškus įterpia kenksmingą kodą, kurį vartotojai kviečiami atidaryti. Taip pat naudojamos netikros internetinės svetainės, kur vietoje originali raidė „O“ pakeičiama skaičiumi nulis, ir panašiai. Pavyzdžiui, portalas 15min.lt galėtų būti pateiktas kaip „l5min.lt“ – kur pirmasis simbolis yra raidė „l“, tačiau vizualiai tą įžvelgti sunku.

Atverta tokia svetainė gali atrodyti visiškai identiškai, tačiau ji bus pritaikyta vartotojo duomenims išgauti. Dažnai pateikiamos ir sutrumpintos nuorodos, naudojantis tokiomis svetainėmis kaip „bit.ly“ – taip praeinama per kenkėjiškiems laiškams sulaikyti skirtas sistemas.

Tačiau paprasta apgaule programišiai tikrai neapsiriboja. Kiti būdai – įsilaužti į realią svetainę ir pridėti kenksmingo kodo į ją, vadinamąjį „iFrame“ ar kitą. O iš užkrėstų svetainių jau galima tiesiogiai taikytis į reikiamus vartotojus, kai tik jie svetainėje apsilanko.

Trečias ir pagrindinis būdas, kuriuo APT28 renka informaciją – ieškoma kompiuterių tinklų pažeidžiamumų. Dažnai atrandamos žinomos saugumo spragos, kurių dalis organizacijų dar neištaisė. Taikomasi tiek į fizinę įrangą, tiek ir į programas.

„FireEye“ vertina, kad APT28 turi galimybę veikti itin plačiu mastu ir yra geriau pasiruošusi atakoms netgi lyginant su Kinijos finansuojamais programišiais.

„APT28, regis, turi gana neišsenkančius saugumo spragų kiekius“, – vertina „FireEye“ atstovas ir vertina, kad komanda yra didelė, kuri apima ir programų kūrėjus, ir pačius įsilaužėlius, ji gali atlikti kelis veiksmus vienu metu.

JAV institucijų išvadose pažymima, kad APT28 sugebėjo įvilioti atsakingus asmenis į netikras svetaines ir jose apgaule išviliojo slaptažodžius.

Gerai aprūpinti, bet savaitgaliais nedirba

APT28 priklauso daug žalingos programinės įrangos, kurios savybės atskleidžia ir tolesnius grupuotės siekius. Ataskaitose pažymima, kad grupė turi daug išteklių ir patyrusius programinės įrangos plėtotojus, o jos darbo laikas itin atitinka Rusijos darbo valandas nuo 8 val. ryto iki 4 val. vakaro – šiuo metu sukurta 88 proc. taikomos kenkėjiškos grupės įrangos.

Savaitgaliais grupuotė, panašu, taip pat nedirba – 97 proc. jos veiklos vykdoma darbo dienomis.

APT28 „žygdarbiai“ nukreipti ne tik į strategines Rusijos interesų sritis Vakaruose, Ukrainoje, Gruzijoje ar Sirijoje, šiai grupuotei priskiriami ir įsilaužimai Rusijos viduje – atakuotos „Pussy Riots“ narės.

Bandymai derėtis riboti

APT28 veikla apima ne tik vyriausybines organizacijas – panašu, kad grupuotė vis dažniau renkasi ir komercinius taikinius.

APT28 buvo pavogusi vienos finansinių paslaugų kompanijos duomenis į ją kreipėsi dėl išpirkos bitkoinais, o jos savininkai neturėjo kitos išeities, tik pamėginti su nusikaltėliais derėtis, „Wired Security“ saugumo konferencijoje teigė saugumo konsultantas Moty`s Cristalas.

„Kai supratau, kas jie tokie, pradėjau juos erzinti: ar jūs papildomai uždarbiaujate šantažuodami pinigus iš finansinių paslaugų įmonės? Ar nebėra ką veikti prieš kitas valstybes kibernetiniame kare? Jie atsakė, kad tai tik mažas profesinis projektas“, – sako M.Cristalas.

Šiuo metu itin paplitusios atakos, kurių metu užšifruojami kompiuteryje esantys duomenys ir už juos reikalaujama išpirkos – tam naudojamas žalingi įrankiai, vadinami „ransomware“. Saugumo bendrovė „Malwarebytes“ skaičiuoja, kad 40 proc. pasaulio įmonių buvo vienaip ar kitaip atakuojamos.

„Paprastai deryboms lieka labai mažai erdvės. Iš kitos pusės – lengva save apsaugoti, reikia labai struktūrizuotos disciplinos ir duomenų dublikavimo“, – pažymi M.Cristalas.

Deja, bet dažnai išpirka yra vienintelis būdas, o ją gavę nusikaltėliai yra linkę duomenis atiduoti, pažymi jis.

„Jei susimokėsi, pateksi į tam tikrą tamsųjį sąrašą žmonių, kurie linkę mokėti, todėl gali būti atakuojamas vėl. Paprastai manoma, kad jei kartą susimokėjai, mokėsi ir vėl“, – įspėja saugumo ekspertas.

Nusikaltėliai su aukomis paprastai bendrauja „WhatsApp“, „Telegram“, „Skype“ programomis, taip pat ir iš vienkartinių elektroninio pašto dėžučių.