Leidiniui 15min jis kur kas plačiau nupasakojo ir dabartinę pasaulinę kibernetinio saugumo padėtį, ir pasidalijo patarimais, kokiomis antivirusinėmis programomis verta naudotis, ir išaiškino, dėl ko net ir žmonės, kurie galvoja, kad iš jų nėra ką vogti, gali nukentėti, jei atsainiai vertins savo kompiuterių saugumą.

– Taigi, pone Shierai, trumpai paaiškinkite, kas gi yra tie eksploitai ir ką su jais galima padaryti?

– Konferencijoje pasakojau apie tai, kaip eksploitai (lietuviškai – programinis įrankis, išnaudojantis saugumo spragą) yra naudojami vykdant kibernetinius nusikaltimus. Papasakojau, kas tai yra, iš kur jie atsiranda, kas už jų stovi, šiek tiek jų istorijos. Daugybė žmonių girdi šį žodį kalbant apie kibernetinius nusikaltimus, bet nelabai supranta, kas tiksliai tai yra ir kaip tai veikia.

Egzistuoja kelios dešimtys eksploitų tipų, bet iš jų pasakojau apie keturis – trumpalaikio atminties buferio perpildymą, DLL užgrobimą, procesų injekciją, code cave metodą. Šiuos keturis metodus pasirinkau dėl to, kad, pirma, juos lengva paaiškinti, antra, kibernetiniai nusikaltėliai juos aktyviai naudoja įsilaužimams į sistemas.

Ir nors eksploitai yra labai svarbi kibernetinių grėsmių peizažo dalis, tai yra tik vienas iš elementų, kurių reikia saugotis. Jeigu programišius vieną kartą pabandė pulti išnaudodamas kokį nors eksploitą, tai dar nereiškia, kad kitą kartą jis neis phishingo atakos keliu siekdamas pavogti prisijungimo prie sistemos duomenis arba neieškos silpno slaptažodžio nuotolinio prisijungimo tarnybinėje stotyje. Kibernetinio saugumo užtikrinimas – tai apsauga nuo visų būdų, kuriais programišiai gali pakenkti jūsų reikalams.

Stengiausi tai paaiškinti ganėtinai suprantama kalba. Pavyzdžiui, pasakodamas apie DLL užgrobimą pasitelkiau sausainių pavyzdį.

Paprastai tariant, kiekvieną kartą, kai paleidžiama kokia nors programa, ji naudojasi kitomis, pagalbinėmis programomis, vadinamomis DLL instrukcijų bibliotekomis. Jos, pavyzdžiui, atsakingos už spausdinimą, autentifikavimą ir daugybę visokių kitokių funkcijų. Taigi, programuotojai, rašydami programas, vietoj įprastinio funkcionalumo užprogramavimo kiekvieną kartą, pasitelkia tokias DLL bibliotekas, kurių iškvietimą patiki operacinei sistemai. Kai programa užkrovinėjama, joje būna sąrašas bibliotekų, kurios bus jos naudojamos. Pirmiausiai tų bibliotekų ieškoma toje pačioje direktorijoje, iš kurios paleidžiama programa. Jeigu ten biblioteka nerandama, pradedamas gerai žinomų direktorijų turinio patikrinimas.

Kad pasakojimas nebūtų toks techniškas, visuomenei tai aiškinu pateikdamas analogiją su sausainių kepimu. Kai kepate sausainius, pasiimate savo receptų knygą. Tai štai, receptas yra programa. O ingredientų sąrašas yra DLL bibliotekos. Paprastai kepimui reikia kiaušinių, miltų, pieno, cukraus, dar kokių nors dalykų. Kai kuriuos šių dalykų randu šaldytuve, kai kuriuos – spintelėje. Bet jei blogietis norėtų sugadinti jums sausainius, tai jis paimtų indą su druska, užklijuotų ant jo užrašą „cukrus“ ir padėtų tiesiai priešais nosį ant stalo. Ir kai prireiks cukraus, negalvodami paimsite jį nuo stalo ir supilsite puodelį į tešlą. Gausite sūrius sausainius.

Lygiai taip pat elgiasi ir blogiukai. Jie paims blogą DLL biblioteką ir įdės ją į direktoriją, iš kurios paleidžiama programa, todėl programa renkasi panaudoti blogąją, pirmiau surastą biblioteką, o ne gerąją, esančią kažkur kitur sistemoje.

Vienas iš būdų išvengti tokios spragos – griežtai užprogramuoti adresą, kuriuo ieškoma konkrečios bibliotekos: ieškoti šios bibliotekos C://windows/sys32 ir taip toliau. Jeigu to nepadarysite, programai suteikiama laisvė ieškoti bibliotekos – programa tą sugebės, tačiau taip šaukiamasi bėdos. Jeigu prastai parašysite programą ir paliksite atviras galimybes jai pačiai atlikti DLL paiešką, tuomet gali kilti sunkumų.

– Nejaugi nėra kokios nors DLL rinkmenų autentifikavimo sistemos?

– DLL galima „pasirašyti“, jas sertifikuoti. Tai yra teisingas būdas atlikti darbą. Dėl to kibernetinio saugumo srityje ir kyla problemų: yra labai nedaug teisingų būdų atlikti kokį nors darbą ir daug neteisingų. Deja, nutinka taip, kad programuotojai arba nežino, kaip tai reikia padaryti, arba tingi. Jie kartais nesirenka tinkamo kelio. Nenoriu nieko kaltinti, bet kai kurie programuotojai, sukaupę begales patirties, dar ir šiandien programuoja laikydamiesi penkiolikos metų senumo standartų. Jie nepasivargino pasimokyti, kokios yra programavimo naujovės, kokie nauji metodai naudojami.

Sistemų apsaugos būdai per daugelį metų smarkiai pagerėjo. O kai kurie seno sukirpimo programuotojai pasirenka tokius užduočių atlikimo kelius, kad dėl to programos tampa nesaugios. Bet būtent dėl to atliekamos tokios procedūros, kaip programinio kodo peržiūra ir panašiai – visos jos padeda pašalinti dalį problemų.

Taigi, jeigu trumpai, tai noriu pasakyti, kad yra teisingų būdų programuoti, bet ne visi juos renkasi, o net jeigu ir programuojama teisingai, žmonės kartais daro klaidų.

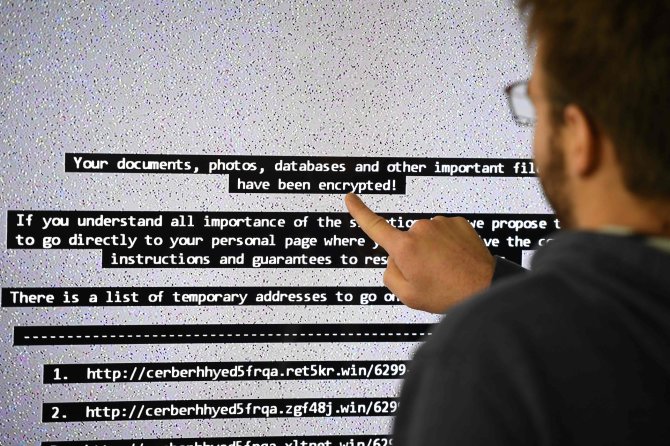

– Pereikime prie kiek bendresnių kibernetinio saugumo reikalų. Per keletą pastarųjų mėnesių susidarė įspūdis, kad pranešimų apie užšifruotus kompiuterius ir išpirkų reikalavimą sumažėjo. Ar tai reiškia, kad ši kibernetinių grėsmių banga artėja prie pabaigos ar bent jau praranda savo impulsą?

– Manau, kad teisingiausia būtų apibūdinti padėtį kaip impulso praradimą. Tačiau ši grėsmė tikrai neišnyks. Šiek tiek pažvelkime į istoriją. Maždaug prieš aštuonerius metus labai madingi buvo „netikri antivirusai“. Ekrane iššokdavo tokie langai, kuriuose buvo skelbiama „Jūsų kompiuteryje aptikome virusą. Šio viruso nesugebės aptikti nei „Sophos“, nei „Eset“, nei „McAffee“, nei „Kaspersky“ antivirusai – bet mūsų gali. Jeigu norite virusą pašalinti – susimokėkite 80 dolerių“.

Kai pasirodė pirmosios tokio tipo atakos, jas pastebėjo ir kiti kibernetiniai nusikaltėliai. Pakanka, kad vienas toks vyrukas parodytų pavyzdį, kaip uždirbti pinigus, ir tada visi supuola ir daro tą patį. Tad įvyko „netikrų antivirusų“ bumas. Bet kibernetinio saugumo įmonės, bendradarbiaudamos su mokėjimų bendrovėmis ir teisėsaugos įstaigomis, pareiškė: šie blogiukai priima mokėjimus iš kortelių. Tiesiog nebepriiminėkite tokių mokėjimų. Ir kuo tai baigėsi? „Netikrų antivirusų“ beveik nebeliko.

Kitas žingsnis buvo „policijos užraktai“ – ekrane pasirodydavo langas, kuriame būdavo rašoma: „Mes iš Lietuvos nacionalinės policijos. Arba FTB. Arba dar iš kur nors. Jūsų kompiuteryje yra vaikų pornografijos arba piratinės muzikos ar filmų. Tai dabar turite susimokėti baudą.“

Šį kartą būdas susimokėti kortele nebuvo siūlomas – toks kelias jau buvo užkirstas – jie pradėjo naudoti išankstinio apmokėjimo korteles – „PaySafe“, „UCash“ ir panašiai, nelygu kokios kortelės buvo pardavinėjamos konkrečiame regione. Taigi, tekdavo nueiti iki artimiausios parduotuvės, už 50 dolerių ar panašią sumą nusipirkti tą kortelę, įrašyti į kompiuterį kodą, ir štai, jūsų bauda jau sumokėta. Nepaisant to, kad toks baudos policijai apmokėjimo būdas iš esmės atrodo įtartinai, tai suveikė – žmonės programišiams nešė pinigus.

Tokios atakos taip pat itin sparčiai išpopuliarėjo. Po bendradarbiavimo su išankstinio apmokėjimo kortelių įmonėmis pavyko išnaikinti ir tokį pasipelnymo būdą, taigi, dingo ir jis.

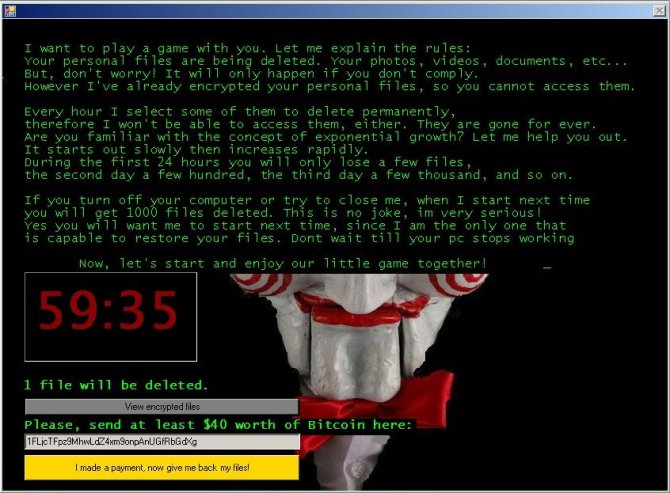

O tada atėjo išpirkų reikalaujantys šifruotojai. Viskas prasidėjo nuo „CryptoLocker“ 2013 metais. Po to matėme dar porą kampanijų, kurios buvo smarkiai išplitusios ir programišiams uždirbo daugybę pinigų. Per savo trumpą gyvavimo laiką „CryptoLocker“ sugeneravo milijonus dolerių pajamų kibernetiniams nusikaltėliams. Taigi, visi jie nusprendė, kad laikas imtis išpirkos reikalaujančių šifruotojų kūrimo. Bet dabar jau po truputėlį pradedame matyti, kaip šios atakos pradeda retėti.

Vienas iš dalykų, kuris, mūsų manymu, gali užimti šių šifruotojų vietą – tikslinės išpirkos reikalavimo atakos. Neseniai publikavome ataskaitą apie vieną programišių grupuotę „SamSam“, kuri ne šiaip platina savo šifruojančius virusus su viltimi, kad atsiras pakankamai patiklių žmonių – nes paprastai tokie virusai platinami infekuotų dokumentų pavidalu.

Kad būtų atidarytas toks dokumentas, turi sutapti daug sėkmingų aplinkybių, daug antivirusinės apsaugos nesuveikimų. Ir galų gale būtini sąmoningi aukos veiksmai – infekuoto dokumento atidarymas ir „makro“ komandų vykdymo įjungimas. Po visų šių veiksmų šifruojantis virusas gali bandyti imtis kompiuterio šifravimo, o tada reikia tikėtis, kad auka neturi atsarginės kompiuterio duomenų kopijos, kuris visas šifravimo pastangas paleistų perniek arba kad tie duomenys yra pakankamai vertingi, kad auka sutiktų už juos susimokėti. Ir dar reikia tikėtis, kad auka sugebės nupirkti bei pervesti kriptovaliutos.

Taigi, nors kibernetiniai nusikaltėliai iš duomenų šifravimo uždirbo daugybę pinigų, sėkmingai atakai ir sėkmingam uždarbiui reikėjo, kad sutaptų daug aplinkybių. O prašomos sumos buvo ganėtinai kuklios – nuo 300 iki 600 JAV dolerių daugeliu atveju buvo optimali suma.

O štai ši nauja „SamSam“ gauja, veiklą vykdanti apie dvejus metus, veikia kitaip. Jie laužiasi į įmonių tinklus keliais skirtingais būdais. Jie nesikliauja atsitiktinumais. Kai kuriais atvejais jie laužėsi naudodami „Jboss“ įvardintą eksploitą, kitais atvejais buvo pasirenkamas phishingo atakos būdas, kai kuriais atvejais automatinių spėliojimų būdu buvo nustatinėjami nuotolinės prieigos (RDP) slaptažodžiai.

Ir jeigu RDP kreipinius aptarnaujančios tarnybinės stotys yra prijungtos prie interneto, jas aptikti nebesudėtinga – yra sukurti specialūs paieškos įrankiai, kurie būtent tokių serverių ieško, o šiais laikais bandymas apsisaugoti nesiafišuojant (angl. security through obscurity) jau nebeveikia – programišiai gali rasti viską.

Taigi, „SamSam“ įsilaužia į įmonių tinklus, atlieka žvalgybą, išsiaiškina, koks yra serverių adresų spektras, koks – stalinių kompiuterių adresų spektras. Jie neskuba ir apsižiūrinėja, kas pateko ant jų kabliuko. Jeigu pavyksta, jie gauna prieigą prie domeno administratoriaus paskyros.

Gavus prieigą prie šios paskyros ištrinamos visos atsarginės duomenų kopijos, kurias tik galima rasti internete, o prieš pat atakos vykdymo pradžią išjungiamos visos kitos to paties domeno administravimo paskyros ir tuomet, vidury nakties, būna užkoduojami absoliučiai visi įmonės kompiuteriai. O tuomet jie paprašo kokių 50 ar 60 tūkstančių dolerių išpirkos. Išpirkos dydis priklauso nuo užšifruotų kompiuterių skaičiaus.

Deja, tokių atakų sėkmė siunčia signalą ir kitiems kibernetiniams nusikaltėliams, kad tai yra naujas būdas užsidirbti. Įtariu, kad su tokiu elgesiu ateityje susidursime ir dažniau.

Mat kibernetinio saugumo pramonė smarkiai patobulėjo blokuojant išpirkos reikalaujančius virusus, „Sophos“ yra sukūrę ir technologijas, kurios gali pastebėti vykstantį šifravimo procesą, jį sustabdyti, atlikti atgaline tvarka ir sugrąžinti į kompiuterį tvarkingus failus. Taigi, išpirkos prašantys virusai praranda savo pelningumą, nes kibernetinio saugumo pramonė turi vis daugiau būdų juos pastebėti bei sustabdyti, o ir vartotojai per kurį laiką tapo atsargesni, geriau pastebi kai kurias gudrybes, kuriomis naudojantis blogiečiai veržiasi į kompiuterius.

Manau, ta naujoji banga – vadinu ją „hipsteriška“, nes viskas yra sukurta pačių programišių ir pritaikoma konkrečiam taikiniui – turi potencialo pakeisti įprastinius išpirkos reikalaujančius virusus. Išpirkos reikalavimo praktika neišnyko, tiesiog ji pasikeitė ir platinama kitais metodais, kurie turi daugiau destruktyvaus potencialo.

Kibernetinio nusikalstamumo srityje naujausios grėsmės yra tos, kurios veikia, kurios yra pelningos jiems. Jeigu tik koks nors būdas liaujasi veikęs, pereinama prie kitokio veikimo būdo, tačiau nebūtinai naujo – jis jau gali būti naudotas ir prieš penkerius metus. Jeigu koks nors veikimo metodas yra senas, tai dar nereiškia, kad jis yra užmirštas visiems laikams. Matėme tokį pavyzdį su dokumentuose platinamais kenkėjais. Tai buvo itin populiarus kompiuterių infekavimo būdas praėjusio tūkstantmečio pabaigoje – tai gali būti piktybinės macro komandos, gali būti eksploitai, kurie aktyvuojasi atidarius dokumentą.

„Microsoft“ ir kibernetinio saugumo įmonių pastangomis ši problema buvo bemaž išnykusi labai ilgą laiką. Bet prieš keletą metų ji vėl ėmė grįžti. Viena iš priežasčių, dėl kurių tai nutiko, – tai elektroninių dokumentų naudojimo reguliarumas.

Prieš 20 metų biuruose vis dar buvo naudojami didžiuliai kiekiai popieriaus, reikėjo pildyti daug popierinių formų, o skaitmeninės dokumentų formos nebuvo sutinkamos taip dažnai kaip šiandien. O dabar beveik viskas skaitmenizuota. Taigi, piktybinio kodo platinimas per dokumentus beveik išnyko, o mes, vartotojai, pripratome prie saugumo, pripratome atidarinėti dokumentus be jokių blogų pasekmių.

Šiandien programišiai pasitelkia socialinę inžineriją ir priverčia jus užkrėsti save. Jie nieko nedaro – mygtuką spaudžiate jūs. Taigi, dabar esame pratę atidarinėti dokumentus, ir nieko nenutinka. Paleidinėjame makrokomandas, ir vis tiek nieko blogo nenutinka. Daugybė įmonių šiais laikais makrokomandas dokumentuose ir skaičiuoklėse naudoja procesų automatizavimui. Taigi, turime puikiai paruoštą sceną programišiams grįžti ir išnaudoti mūsų pasitikėjimą dokumentais. Tai yra viena priežasčių, dėl kurios šio pobūdžio atakos grįžta.

O taip pat šiomis dienomis stebime neįtikėtinus kiekius phishingo – tai yra seni ir išbandyti, veikiantys metodai prisijungimo duomenims išgauti. Daugybė išpuolių prieš įmones yra pradedami nuo prisijungimo duomenų vagystės. Pavagiu tavo prisijungimo duomenis, prisijungiu į įmonės tinklą ir aš jau viduje. Galiu visko pridaryti.

Manau, šiais laikais tai yra dominuojantis atakos būdas, su kuriuo susidurs dauguma žmonių – vienokio ar kitokio pavidalo phishingas. O po tuo paviršiumi yra masė kitokių atakos kelių. Vis dar matome klavišų paspaudimų registravimo įrangą, bankininkystės trojanus, botnetus – visus tuos dalykus stebime nuolat. Skiriasi tik jų dažnumas. Ir, priklausomai nuo to, kas tuo metu veikia geriausiai, tas dažnumas nuolat kinta.

– O jei žvelgtume, tarkime, į eilinius namų vartotojus – ar į juos taip pat taikosi prisijungimo duomenų vagys?

– O taip! Kibernetiniai nusikaltėliai nediskriminuoja nieko.

– Bet jeigu kalbėtume apie labiau tikslingas atakas, kurios gali duoti geresnį pelningumą?

– Na, čia skirstyčiau kibernetinius nusikaltėlius į dvi puses. Pirmoje yra profesionalios, sustyguotos grupės, kurios specifiškai taikosi į konkrečias įmones ar konkrečius asmenis. Tos grupuotės iš anksto nusprendžia: mūsų taikinys yra štai tas. Ir daro viską, kad tą taikinį pasiektų.

Bet didesnė kibernetinių nusikaltėlių dalis yra oportunistai. Jiems neįdomu, ką jie infekuos – individualų vartotoją, įmonę ar ką kitą – jie bandys išspausti naudą iš visko. Ši kibernetinio nusikalstamumo dalis yra didžiausia. Jie oportunistai. Jie veikia „skleisk ir melskis“ (angl. spray and pray) principu. Paskleidžia savo piktybinę įrangą kuo plačiau ir meldžiasi, kad kas nors užkibtų. O jei užkibs – tą bus galima kaip nors monetizuoti.

Vartotojams visada patariu: niekada negalvokite, jog dėl to, kad esate privatus žmogus, kibernetiniai nusikaltėliai jus aplenks. Neaplenks. Jie iš paprasto vartotojo pinigus gali išspausti lygiai taip pat sėkmingai, kaip ir iš įmonės. Tiesą sakant, individualūs vartotojai gal netgi yra lengvesni taikiniai, nes didelės įmonės turi didelius kibernetinio saugumo biudžetus, turi daug gražių ir blizgančių įrankių, kurie blokuoja tas atakas. Taigi, taikytis į paprastą vartotoją yra veikiausiai lengvesnis kelias užsidirbti.

Ir matome tą labai dažnai: eiliniai vartotojai labai dažnai įkliūva į tas didžiąsias programišių kampanijas, kaip ir korporacijos. Jeigu pažvelgtume į tai, kaip atakos monetizuojamos... Tarkime, jeigu phishingo būdu išgaučiau iš jūsų „Gmail“ prisijungimo duomenis...

Deja, labai nedaug vartotojų naudoja tokius dalykus, kaip slaptažodžių valdymo programos. Kad pasilengvintų savo gyvenimą, jie tokius pačius ar panašius slaptažodžius naudos ir jungdamiesi į kitas svetaines. Gal truputį ką pakeis – pabaigoje prirašys „123“ ar ką nors panašaus. Taip jungsis ir prie „Twitter“, ir prie „Facebook“, ir prie banko paskyros. Tai jeigu blogiukas gaus „Gmail“ duomenis, jis jungsis ir prie banko su tuo pačiu slaptažodžiu. Jei suveiks – puiku, jis jau viduje. Nesuveiks... Na, jis paspaus mygtuką „pamiršau slaptažodį“ ir pakeis visus jam įdomius slaptažodžius.

Ir visa ta informacija gali būti monetizuota. Kaip nusikaltėlis, aš galėčiau pririnkti daugybės žmonių elektroninio pašto prisijungimo duomenis ir juos parduoti. Arba galėčiau pasistengti surinkti daugiau informacijos ir parduoti ją už didesnę kainą, nes dabar jau tikriausiai turėčiau ir asmeninę informaciją – adresą, telefono numerį. Nes dažnai ta informacija taip pat gali būti randama pašte.

Pavyzdžiui, sąskaitoje, kurią atsiųs elektros tiekėjai. Pažiūrėkime, ką turime: el pašto adresas, slaptažodis, namų adresas, telefonas, galbūt net ir asmens kodas – pas amerikiečius tai būtų socialinio draudimo numeris. Visi šie informacijos fragmentai gali būti parduodami kaip paketas, gali būti naudojami pinigams iš banko sąskaitos vogti.

Tamsiajame internete, nematomame su paprastomis naršyklėmis, matome prekybą skrydžių lėktuvu mylių paskyromis. Galima nusipirkti paskyrų, kuriose yra šimtai tūkstančių nemokamų mylių. Nusikaltėliai, parduodami paskyras, garantuoja, kad ten yra tam tikras mylių kiekis. Tiesa, neteko girdėti, kad kas nors sėkmingai tomis myliomis pasinaudotų nemokamiems lėktuvo bilietams pirkti. Bet tokia informacija bent jau parduodama.

Taigi, taip, paprasti vartotojai taip pat yra taikiniai, nes juos monetizuoti taip pat galima įvairiais būdais, per įvairią informaciją ir įvairias paskyras.

– Kalbėjote apie prisijungimą prie bankų paskyrų per prisijungimo duomenų vagystę. Bet ar dar esama tokių bankų, kurie prisijungimui prie paskyros prašo tik slaptažodžio?

– Taip. Vis dar yra. Sakyčiau, dauguma šiandienos bankų siūlo dviejų veiksnių autentifikavimą. Negaliu sakyti, kad visi – nežinau visų bankų. Gal yra bankų, kurie to vis dar nesiūlo. Bet bankai, kurie dviejų veiksnių autentifikavimą siūlo, nebūtinai jo reikalauja. Ir tai yra didelė problema: jeigu nereikalauji, tai ne visi vartotojai tą ir įsijungs. Įsijungs tik tie, kurie suvokia kibernetinio saugumo problemas.

Taigi, labai malonu, kad toks prisijungimo būdas pasiūlomas. Bet jeigu bankui vadovaučiau aš, tai nerizikuočiau prarasti vartotojų ir dviejų veiksnių autentifikavimą pasiūlyčiau pagal nutylėjimą, palikdamas vartotojui teisę atsisakyti dviejų veiksnių suteikiamo saugumo, o ne atvirkščiai.

Nesu didelis paslaugų įjungimo pagal nutylėjimą šalininkas – man nepatinka, kai socialiniai tinklai įjungia kokią nors naują funkciją ir leidžia ją išjungti – tačiau, kuomet kalbama apie dviejų veiksnių autentifikavimą, aš norėčiau, kad vartotojas sąmoningai pasirinktų sumažinti savo saugumą.

– Nustebau, nes, tarkime, Lietuvos bankai siūlo ne vieno arba dviejų faktorių autentifikavimą, o tik antro faktoriaus tipo pasirinkimą.

– Taip. Tai yra teisingas kelias. Kibernetiniame saugume yra nedaug teisingų kelių ir daug neteisingų. Tai yra saugiausias kelias. O bankas nenori būti atsakingas už pinigus, kuriuos per savo neatsargumą iš sąskaitos praranda klientas, nes tai kainuoja ir pačiam bankui. Taigi, jie nori padaryti viską, ką gali, kad apsaugotų jūsų pinigus ir užsitikrintų, kad priimate teisingą sprendimą. Man tai patinka. Man patinka, kai griežtai pasakoma, kad štai, čia yra teisingas apsaugos būdas, kviečiame eiti su mumis ir būkime saugūs kartu.

Deja, daugelyje valstybių baimė netekti klientų dėl bet kokios trinties yra didesnė nei potencialus pinigų praradimas dėl įsilaužimo į vartotojo paskyrą. Dėl to JAV matome pasipriešinimą reikalavimui siūlyti tik mokėjimo korteles su mikroschema ir patvirtinant perlaidą PIN kodu. Visas pasaulis jau ilgą laiką naudoja mikroschemą ir PIN kodą. Lietuvoje juk tikriausiai dešimtmetį ta sistema. Kanadoje, kur aš gyvenu, toks reikalavimas taip pat įvestas seniai. Bet JAV prekybininkai, turintys daug galios, mano, kad vartotojams tai nepatiks, todėl jie prieštarauja šiam reikalavimui. Jeigu kiekviena transakcija su nauja sistema truktų bent keliomis sekundėmis ilgiau, prekybininkai įvertins, kiek pinigų dėl to jie netenka.

– Taip išeitų, kad didžiausia grėsmė kibernetiniam saugumui yra godumas.

– Godumas yra daugybės problemų priežastis. Godumas pinigams, godumas galiai, godumas žemei ar dar kam nors.

– Pasukime prie šiek tiek labiau politinės temos. Kaip vidiniuose kibernetinio saugumo specialistų sluoksniuose vertinama įmonė „Kaspersky Lab“? Ar manote, kad jie tapo atsitiktine politinių žaidimų auka, ar jie iš tiesų veikia pernelyg neskaidriai ir bendradarbiauja su Rusijos FST.

[Ilga pauzė] – Aš kalbėsiu labai atsargiai ir rinkdamasis žodžius, nes tai yra labai jautri tema. Dirbdamas savo darbą pažįstu žmones, kurie dirba „Kaspersky“. Ir iš jų pusės nesu matęs jokių netinkamos praktikos ženklų. Tai tuo norėčiau ir baigti.

– Bet juk atliekate konkurentų produktų analizę?

– Taip. Bet tikrai ne iki programinio kodo išvertimo į programavimo kalbą. Mes ir visi kiti kibernetinio saugumo sprendimų kūrėjai, taip pat produktų apžvalgininkai tikriname šias programas, vertiname, kaip jos veikia. Tai yra mūsų verslo dalis. Bet ar jie bent kiek bendradarbiauja su vyriausybinėmis organizacijomis? Neturiu nė menkiausio supratimo. Asmeniškai iš jų pusės jokių netinkamų veiksmų nemačiau. Ir tai nėra tokia pokalbio tema, kurioje galime jaustis patogiai.

– Gerai. Pažvelkime iš kitos pusės. Dauguma kibernetinio saugumo produktų, antivirusinių programų turi iš esmės tas pačias prieigos prie informacijos teises, kaip ir „Kaspersky Lab“ gaminiai. Hipotetiškai tarkime: jeigu „Kaspersky Lab“ yra įtartini veikėjai, ar tą patį galima pasakyti apie kiekvieną antivirusinių programų gamintoją pasaulyje?

– Kalbant griežtai hipotetiškai, taip. Bet kokia programinė įranga, turinti tokio lygio prieigą prie operacinės sistemos, gali būti išnaudota blogiems tikslams. Bet iš esmės mano nuomonė yra tokia, kad didieji kibernetinio saugumo pasaulio žaidėjai, didžiosios įmonės – įskaitant „Kaspersky Lab“ – daro būtent tai, ką ir sako, kad daro.

Jos užsiima saugumu siekiant saugumo, o ne kokių nors politinių ar vyriausybinių motyvų. Jie saugo vartotojus ir įmones nuo kibernetinių nusikaltėlių ir kibernetinių grėsmių. Bet piktnaudžiavimo potencialas, be abejo, egzistuoja. Pakanka, kad ką nors padaryti nuspręstų savų tikslų turintis darbuotojas. Tam visai nereikia žvalgybininkų užsakymo ar vyriausybės nurodymo.

Taigi, dėl prieigos prie sistemos lygio, šia programine įranga piktnaudžiauti galima, tačiau manau, kad šios kompanijos – bent jau tos, kurios yra man žinomos, su kuriomis yra tekę bendradarbiauti profesionaliai – dirba visiškai teisėtai ir be jokio politinio kišimosi.

– Kadangi piktnaudžiavimo potencialas yra, tai, žvelgiant iš nacionalinio saugumo pusės, ar būtų saugiau vartotojams Europos Sąjungoje – vyriausybinėms organizacijoms, verslams – pirkti kibernetinio saugumo produktus tik iš valstybių, kurios yra politiškai draugiškos su ES?

– Nebūtinai. Galima grįžti prie savų tikslų turinčio darbuotojo pavyzdžio. Bet kokia programa gali būti paversta piktybine, nepriklausomai nuo politinės draugystės. Taigi, jeigu ieškote tokio tipo programinės įrangos, atlikite savo bandymus, perskaitykite produkto apžvalgas. Kibernetiniame saugume yra gajus posakis „pasitikėk, bet tikrink“.

Taigi, pasitikėk, kad pardavėjas, su kuriuo bendrauji – nepriklausomai nuo to, iš kur jis – tau siūlo produktą, kuris daro tai, ką turi daryti. O paskui atlikite savus bandymus. Jeigu patys neturite tokių galimybių, yra įmonių, kurios užsiima tokių bandymų atlikimu. Ir pirkite produktą, kuris labiausiai atitinka jūsų poreikius ir jums labiausiai tinka, nepriklausomai nuo to, kurioje valstybėje jis pagamintas. Nemanau, kad galima paprastai pasakyti, kad štai šie vyrukai yra geri, o anie blogi. Nėra taip paprasta.

Ir netgi jei nusipirksite produktą iš įmonės, kuri tikrai užsiima tik kibernetiniu saugumu, tai dar nereiškia, kad esate absoliučiai saugūs, nes ir kibernetiniai nusikaltėliai bando tuos produktus perlaužti.

– O ar apskritai antivirusinę programinę įrangą pirkti verta? Ar „Windows“ operacinės sistemos vartotojams nepakaks „Windows Defender“?

– Tiesa, „Windows Defender“ gerėja. Bet, sakyčiau, dabar vien jos nepakanka, nes antivirusinės programos labai gerai atlieka tam tikrus darbus: jos labai gerai identifikuoja anksčiau matytas kibernetines grėsmes. Greitai ir efektyviai jas identifikuoja ir šalina iš sistemos. Tai jų darbas. Ilgą laiką tai ir buvo viskas, ką turėjome. Bet ilgą laiką bandėme išsiaiškinti, kaip apsisaugoti ir nuo dar nežinomų grėsmių.

Dabar turime tuos naujos kartos dalykus, kurie veikia mašininio mokymosi pagrindu, kurie išskirtinai gerai aptinka ir nežinomas grėsmes. Ir šiandien vis dažniau matome, kad gamintojai abi šias galimybes pakuoja į vieną rinkinį. Taigi, šiandieniniai produktai yra ne tik antivirusinės programos, bet ir apsauga nuo eksploitų išnaudojimo, ir mašininio mokymosi varikliai, kurie aptinka nežinomas grėsmes.

Taigi, jeigu kompiuteryje yra tik „Defender“ – puiku. Tai tikrai geriau nei nieko. Ir jis vis gerėja. O „Microsoft“ tyrimų komanda yra puiki. Istoriškai jiems savo žinias paversti produktu būdavo sunku. Bet su jų produktu negaunama tokių papildomų naudų, kurias teikia kiti produktai, tokių detalių, kurios leidžia jaustis saugiau.

Pavyzdžiui, turime produktą, apsaugantį nuo eksploitų išnaudojimo. Jis aptinka šių metodų panaudojimo bandymą ir jį blokuoja. O tai reiškia, kad jis padidina įmonių tinklų saugumą net tada, kai nėra įdiegti paskutiniai saugumo naujiniai. Mat didelė piktybinių metodų dalis taikoma prieš pažeidžiamas sistemas. Ir, tarkime, jeigu dėl kokios nors priežasties nėra galimybių į serverį įdiegti naujinį jo išleidimo dieną, jeigu reikia savaitės trukmės laikotarpio šio naujinio išbandymui, tokia papildoma apsauga užpildytų spragą. Vadiname tai virtualiu naujiniu.

Taigi, „Windows Defender“ yra gera pradžia. Bet praktiškai bet kuris aukščiausio lygio antivirusinių produktų gamintojas gali pasiūlyti kur kas daugiau verčių. O norint maksimaliai apsaugoti savo kompiuterį reikia išnaudoti visus įmanomus įrankius. Nors nenustebčiau, kad kada nors ateityje „Microsoft“ taip pat pasiūlys ką nors panašaus.

– Dėkoju už pokalbį.