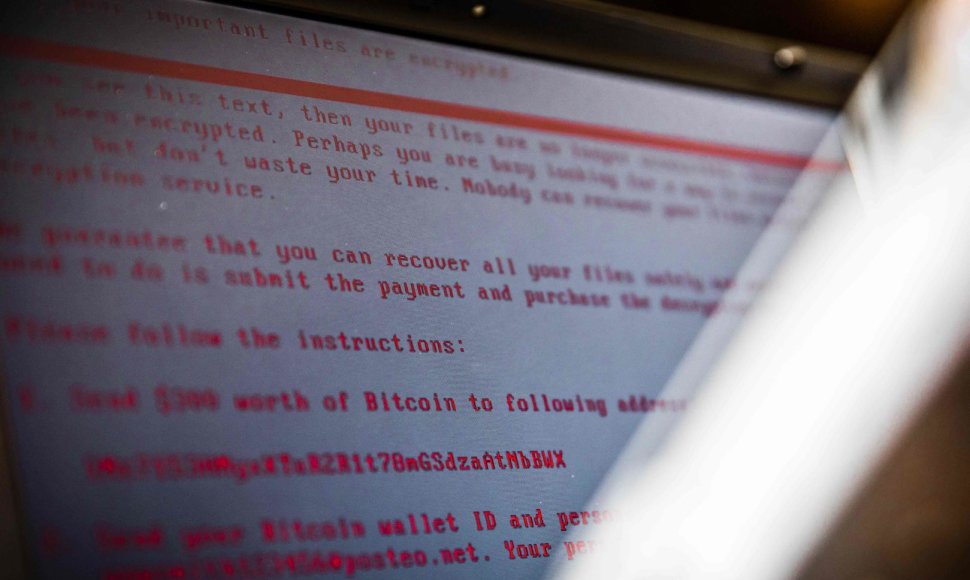

Kibernetinio saugumo bendrovės ESET ekspertai parengė detalią analizę apie kenksmingą programą „Diskcoder.C“, kuri šią savaitę gavo daug naujų pavadinimų: „ExPetr“, „PetrWrap“, „Petya“ ir „NotPetya“. Kartu pateikiama informacija apie ankstesnes programišių grupuotės „TeleBots“ atakas. Pilna analizė pateikiama šioje svetainėje.

2016 m. ESET analizuotos „TeleBots“ rengtos atakos Ukrainoje jau tada atskleidė šios programišių grupuotės polinkį atakuoti kritines sistemas. Iš pradžių buvo atakuojamos finansinės institucijos su kenksminga programa „KillDisk“. Manoma, kad „TeleBots“ turi sąsajų su kita programišių grupuote „BlackEnergy“, kuri buvo atsakinga už elektros energijos sutrikimus Ukrainoje 2015 m. gruodį.

Pasak ESET tyrėjų, šiemet „TeleBots“ pradėjo taikyti pažangesnes priemones. Vietoj anksčiau naudotų apgaulingų el. laiškų, kuriuose buvo prisegami dokumentai su kenksmingomis „macro“ komandomis, programišiai pradėjo rengti vadinamąsias tiekimo grandinės (angl. supply-chain) atakas.

2017 m. sausio - kovo mėn. programišiai sukompromitavo vieną programinės įrangos kompaniją Ukrainoje (nesusijusią su „M.E.Doc“) ir naudodami VPN tunelius gavo prieigą prie kelių finansinių institucijų vidinių tinklų.

„Ankstesnės „TeleBots“ atakos buvo nukreiptos vien į Ukrainos finansines institucijas, o naujausias išpuolis buvo skirtas verslo įmonėms. Tai, kad „Petya“ išplito plačiau, rodo, kad programišiai arba neįvertino kenkėjo plitimo galimybių, arba tiesiog jo nesuvaldė“, – komentuoja ESET saugumo sprendimus platinančios įmonės „Baltimax“ pardavimų vadovas Deividas Pelenis.