Įsiskverbimai, pastebėti kibernetinio saugumo bendrovės „Symantec“, byloja apie labai smarkią programišių grupės „Dragonfly“ keliamo pavojaus eskalaciją – apie šios grupės išpuolius prieš JAV ir Europos energetikos įmones jau žinoma bent nuo 2011 metų. 2014 metais „Symantec“ skelbė, kad „Dragonfly“ agresyviai kuria kibernetinio įsiveržimo pozicijas keliuose konkrečiuose energetikos valdymo tinkluose – tai daugiausiai buvo daroma vagiant tikrojo tinklus valdančio personalo prisijungimo vardus bei slaptažodžius. Per pastaruosius metus programišiai sugebėjo gauti prieigą prie dešimčių įmonių tinklų, keliais atvejais itin didelio jautrumo tinkluose, užtikrinančiuose elektros tiekimą pramonei ir gyventojams įdiegė slaptas prieigos priemones (angl. backdoor).

„Labiausiai susirūpinimą kelia tai, kad dabar stebime, kaip jie braunasi į energetikos įmonių elektros tiekimo valdymo tinklus. Anksčiau kalba ėjo apie tai, kad jie yra per žingsnį nuo valdymo tinklų, dabar matome, kad jie jau yra galimai tinklų viduje ir žingsnių nebeliko. Tiesiog nebeliko techninių kliūčių jiems imtis veiklos“, – sakė „Symantec“ saugumo ir technologijų padalinio technikos direktorius Ericas Chienas.

Šis padėties eskalavimas kelia rimtą susirūpinimą, nes valdymo tinklai, kartais energetikos pramonėje vadinami elektroniniais saugumo perimetrais, gali turėti labai rimtos įtakos valdomų elektros tinklų stabilumui. 2003 metais, kai be elektros energijos liko didžiulė dalis JAV teritorijos, viena pagrindinių šio sutrikimo priežasčių buvo veiklos tinklo sistemos, realiu laiku stebinčios elektros tinklo būklę, gedimas. Įvykus šiam gedimui, elektros tinklas, tiekiantis energiją 55 mln. žmonių, išsijungė.

Anot saugumo ekspertų, programišiai, įgiję galimybę perimti valdymo tinklo kontrolę, mažų mažiausiai gali tapti faktiškais įmonės energijos išteklių valdytojais. Tai reiškia, kad jie galės savo nuožiūra perjunginėti jungiklius įmonės infrastruktūroje, užgrobti sistemas, stebinčias elektros tinklo būklę. Jau tai yra rimtą nerimą keliantis scenarijus, tačiau tai – toli gražu ne blogiausia, kas gali nutikti. Užpuolikai savo neteisėtai įgytomis tarpusavyje sujungtų elektros tinklų valdymo galimybėmis gali pasinaudoti siekiant sukelti elektros tiekimo sutrikimus milžiniškose teritorijose – rezultatas galėtų būti ne menkesnis, nei 2003 metais JAV. E.Chienas teigia, kad „Symantec“ neseniai privačiai išplatino įspėjimus daugiau nei 100 energetikos įmonių ir organizacijų JAV bei Europoje.

„Symantec“ pabrėžia, kad vien slapčia įdiegtos piktybinės programinės įrangos pašalinimas iš energetikos įmonių tinklų nėra pakankamas užkirsti kelią grėsmei, nes daugeliu atveju užpuolikai turi prisijungimo ir kitus duomenis, reikalingus perimti tinklo valdymą. Kibernetinio saugumo ekspertai aprašė daug įvairių indikatorių, pagal kuriuos energetikos įmonės gali spręsti, ar „Dragonfly“ turi prieigą prie jų valdymo tinklų. Taip pat nurodoma, kokia yra geriausia praktika siekiant apsisaugoti nuo ateities incidentų – pavyzdžiui, ilgų, atsitiktiniu būdu sugeneruotų slaptažodžių, kurių neįmanoma atspėti net ir programišiams gavus atitinkamą kriptografinę santrauką.

Ne pirmas kartas

Jeigu programišiai imtųsi blogiausiame scenarijuje aprašytų veiksmų, tai nebūtų istorinio precedento neturintis įvykis. 2015 m. gruodį programišiai atakavo prie Kijevo esantį elektros energijos paskirstymo tinklą, dėl ko apie 225 tūkst. žmonių apie 6 valandas neturėjo elektros energijos. Tai buvo pirmas žinomas atvejis istorijoje, kuomet programišiai sukėlė elektros tiekimo sutrikimą. Lygiai po metų išpuolis prieš Ukrainos energijos paskirstymo tinklą valandai be elektros paliko mažesnį Kijevo gyventojų kiekį. Kibernetinio saugumo ekspertai šiuos išpuolius priskyrė grupei, pavadintai „Sandworm“.

2015 m. „Sandworm“ išpuolio vykdymui naudojo modifikuotą įrankį „BlackEnergy“, su kuriuo įsibrovė į konkrečių energetikos bendrovių korporatyvinius tinklus, kuriuose susirinko slaptažodžius ir kitus duomenis, leidusius programišiams gauti prieigą prie stebėjimo, valdymo ir duomenų rinkimo sistemų, kurias energetikos įmonės naudojo elektros energijai generuoti ir skirstyti. Tuomet „Sandworm“ pasinaudojo šia prieiga ir perjungė kritinius jungiklius, nutraukusius energijos tiekimą. 2016 m. „Sandworm“ grįžo su nauju įrankiu, kurį vieni saugumo ekspertai pakrikštijo „Crash Override“, o kiti – „Industroyer“. Šis specializuotas įrankis buvo sukurtas brovimuisi į elektros tiekimo sistemas naudojant tuos pačius techninius protokolus, kuriais individualios sistemos bendrauja tarpusavyje.

Tuo tarpu „Dragonfly“ naudojasi visiškai kitu įrankių rinkiniu, tad E.Chienas įsitikinęs, kad tarp „Dragonfly“ ir „Sandworm“ nėra nieko bendro, išskyrus tikslą. Ir ankstyvesni „Dragonfly“ išpuoliai 2013 bei 2014 metais, ir vykdytieji visai neseniai buvo daugiausiai grindžiami nuotolinę prieigą suteikiančiais „trojanais“ bei slaptos prieigos (angl. backdoor) išnaudojimu. Gavę tokią prieigą, programišiai gali perimti energijos skirstymo tinklų valdymą ir rankiniu būdu perjungti tam tikrus kritinius jungiklius, kaip tai 2015 m. padarė „Sandworm“. Taip pat įmanoma, kad „Dragonfly“ panaudotų kokius nors iki šiol nematytus įrankius, kurie automatizuoja piktybinių funkcijų vykdymą, kaip tai darė „Crash Override“.

Savo taikiniams užkrėsti „Dragonfly“ naudoja kelių skirtingų taktikų kombinaciją. Viena iš jų – viešai prieinamo „Phishery“ įrankių rinkinio panaudojimas siuntinėjant taikiniams „Microsoft Word“ dokumentą, kuris užprogramuotas atsisiųsti šabloną iš tarnybinės stoties, kurią valdo programišiai. Tarnybinė stotis besisiunčiančiam kompiuteriui nusiųstų SMB prisijungimo duomenų užklausą, kaip tai įprasta komerciniuose tinkluose, siekiant apriboti prieigą, suteikiant ją tik patikrintiems vartotojams. Daugeliu atveju besisiunčiantys kompiuteriai atsakytų taip, kaip pageidauja tarnybinė stotis, tokiu būdu atiduodami programišiams savo vartotojo vardo ir slaptažodžio kriptografinę santrauką. Iššifravę šiuos duomenis programišiai gautų prieigą prie įmonės vidinio tinklo, per kurį pasiektų ir paskirstymo tinklo valdymo įrangą.

Kitas „Dragonfly“ pamėgtas atakos metodas pagrįstas vadinamosiomis „girdyklos“ atakomis, kuomet programišiai infekuoja menkiau apsaugotas svetaines, dažnai lankomas energetikos įmonės darbuotojų. Užkrėstose svetainėse būtų paspęsti spąstai, į kuriuos įkliūtų darbuotojai. Trečias taikomas metodas – netikrų, infekuotų „Adobe Flash“ atnaujinimų platinimas su slaptą prieigą suteikiančiais įrankiais.

Šiuo metu apie žmones, kurie priklauso „Dragonfly“ grupuotei, žinoma labai nedaug. Kai kuriuose jų sukurto programinio kodo fragmentuose aptinkama prancūziškų ir rusiškų žodžių fragmentų – tai yra ženklas, kad arba vienos, arba abiejų kalbų likučiai yra tyrėjų klaidinimui skirti netiri pėdsakai. Ankstesnių „Dragonfly“ išpuolių laiko stebėjimas rodo, kad ši grupuotė daugiausiai dirba nuo pirmadienio iki penktadienio, nuo 9 iki 18 valandos Rytų Europos laiko juostoje. Tačiau vien pagal šiuos duomenis daryti kokias nors išvadas yra sunku. Viešai prieinamų administravimo įrankių – „PowerShell“, „PsExec“, ir „Bitsadmin“ – naudojimas taip pat nepakankamas išvadoms daryti.

„Aišku tik tiek, kad „Dragonfly“ yra labai patyrę veikėjai, galintys įsibrukti į daug organizacijų, vogti informaciją, gauti prieigą prie kritinių sistemų. Kol kas nėra žinoma, ką jie ketina daryti su šiomis žiniomis, tačiau jų gebėjimai aprėpia ir materialų įmonių veiklos sutrikdymą“, – ataskaitoje teigė „Symantec“ ekspertai.

Lietuvoje – saugu

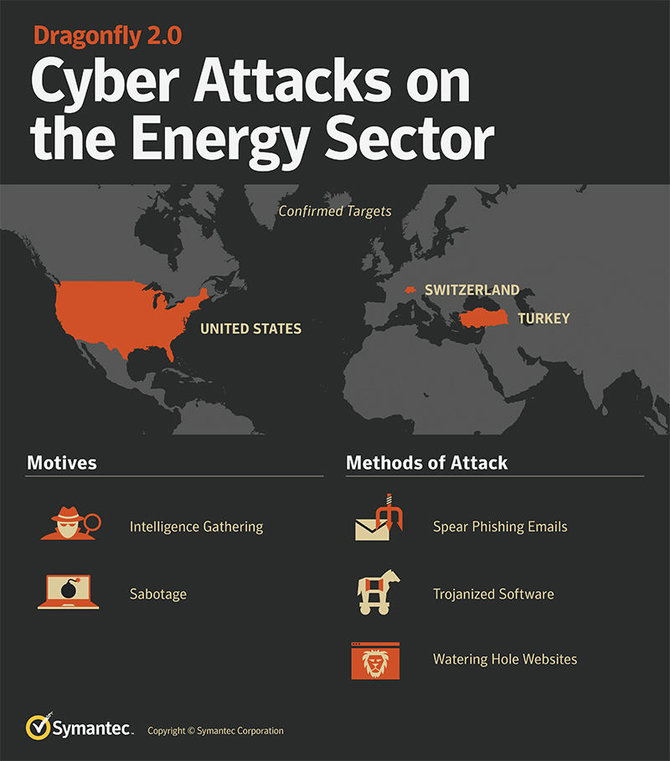

Tarp patvirtintų „Dragonfly“ taikinių yra energetikos įmonės JAV, Šveicarijoje, Turkijoje. Tuo tarpu Lietuvos energijos tinklų valdytojai jaučiasi užtikrintai: „Lietuvos energijos“ Korporatyvinės komunikacijos tarnybos direktorė Ernesta Dapkienė 15min teigė, kad jokių specialių įspėjimų iš „Symantec“ ši įmonė nėra gavusi, o šios bendrovės išvardintų geriausios praktikos patarimų laikomasi – ir netgi su kaupu, nes taikomos ir papildomos saugumą užtikrinančios priemonės.

„Incidentų, dėl kurių būtų sutrikusi strateginės reikšmės įmonių veikla, mes neturėjome. Aišku, kibernetinės grėsmės sparčiai vystosi, dėl to ir mes vystome savo gynybinius pajėgumus. Atliekame nuolatinę ir savalaikę IT sistemų priežiūrą, automatizavome kritinių sistemų pažeidžiamumų skenavimą ir jų šalinimą, naudojame kelių lygių antivirusines programas, atskyrėme technologinius tinklus nuo interneto, taip pat diegiame ir naudojame daugelį kitų priemonių. Taip pat vykdome ir plačią edukacinę veiklą įmonių grupės viduje: tai ir privalomas darbuotojų švietimas, įmonių grupės mastu komunikuojamos kibernetinės saugos žinutės darbuotojams. Be to, daug dėmesio skiriame ir kibernetinės saugos personalo kompetencijų kėlimui. Taip pat aktyviai sekame kibernetinių grėsmių tendencijas, diegiame siūlomas šių grėsmių mažinimo priemones“, – komentavo „Lietuvos energijos“ Informacijos saugos vadovas Liudas Ališauskas.